Guía de instalación en Windows

Esta guía contiene instrucciones de instalación y configuración para Windows.

- Terminología

- Protocolo de instalación

- Versiones compatibles

- Instalación

- Configuración de DigDash tras la instalación

Este documento describe cómo instalar DigDash en Windows.

Para la instalación en Linux, consulte el documento Guía de instalación en Linux.

Para actualizar una instalación existente, consulte el documento Guía de actualización.

Terminología

Acrónimos

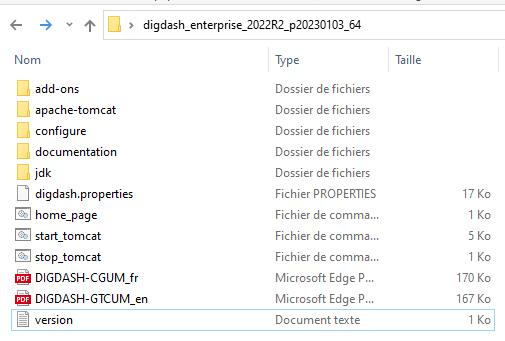

| Digdash | <DD Install>: carpeta a tener (ejemplo: digdash_enterprise_2022R2_p20230103_64) que permite instalar Digdash.

|

SO | Sistema operativo ( Windows, Ubuntu ect...) (unos 20G) |

Unidad de datos | E: En esta documentación , Partición o disco diferente del sistema (el tamaño depende del proyecto) |

Unidad ROOT | C: En esta documentación , Partición o disco que aloja los datos del sistema operativo |

Unidad de logs | L: En esta documentación , Partición o disco que aloja los archivos de registro (asigne un tamaño de 5 G), idealmente dedicado. |

Protocolo de instalación

Lista de módulos externos a DigDash

Todos los servidores deben tener al menos las siguientes instalaciones:

- Sistema de archivos

- Instalación de Microsoft JDK 17

- Tomcat 9

- Aplicaciones web DigDash

Lista de componentes de producción:

- Sustituir ADSWRAPPER por OpenDJ ( Para entornos de producción)

- Sustituir H2 por una base de datos: PostGres o MariaDB

Lista de componentes opcionales:

- Proxy inverso: Apache para Windows

Versiones compatibles

Las versiones soportadas son las siguientes

- Tomcat 9: último parche

- OpenDJ (recomendado): versión 4.6.2 y posterior

- MariaDB: versión OS o última versión LTS, último parche

- Apache2: último parche

Instalación

Creación de un sistema de archivos

- Cree un directorio "logs" en la raíz del directorio deseado (L):

- logs: alberga los archivos de registro de las aplicaciones que se ejecutan localmente en el servidor

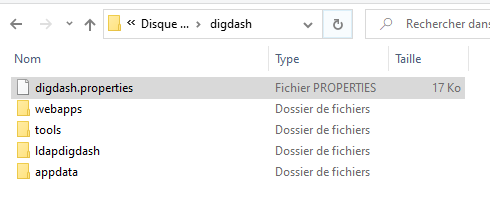

- Cree un directorio "digdash" en la raíz de E.

- En el directorio digdash, cree 4 directorios :

- tools: aloja las herramientas suministradas por DigDash que pueden interactuar con él (herramienta de importación, herramientas de copia de seguridad)

- webapps: módulos de la aplicación DigDash (studio, adminconsole, dashboard, ddenterpriseapi)

- ldapdigdash: aloja la configuración y los datos LDAP

- appdata: aloja los datos de DigDash

- En cada directorio creado en los pasos anteriores, cree un directorio por defecto

- Copie el archivo digdash.properties en la raíz del directorio E digdash:

Modificación del archivo digdash.properties

- Abra el archivo digdash.properties y añada las siguientes líneas:

# Emplacement des logs

ddenterpriseapi.ddlog4j.properties.file=E:/digdash/log4j2_api.properties

studio.ddlog4j.properties.file=E:/digdash/log4j2_studio.properties

digdash_dashboard.ddlog4j.properties.file=E:/digdash/log4j2_dash.properties

# Emplacement du appadata

ddenterpriseapi.AppDataPath=E:/digdash/appdata/default

digdash_dashboard.AppDataPath=E:/digdash/appdata/default

studio.AppDataPath=E:/digdash/appdata/default

adswrapper.ads.instance.name=E:/digdash/appdata/default/ldapdigdash

adminconsole.adminconsole_domain=adminconsole

adminconsole.webstudio_domain=studio

adminconsole.server_domain_list=ddenterpriseapi

adminconsole.dashboard_domain=digdash_dashboard

studio.DOMAIN=ddenterpriseapi

studio.FORCEDOMAIN=true

studio.SERVERURL=http://localhost:8080

studio.FORCESERVERURL=true

studio.adminconsole_domain=adminconsole

digdash_dashboard.DOMAIN=ddenterpriseapi

digdash_dashboard.FORCEDOMAIN=true

digdash_dashboard.SERVERURL=http://localhost:8080

digdash_dashboard.FORCESERVERURL=true

digdash_dashboard.adminconsole_domain=adminconsole

########### Nettoyage automatique des fichiers programmé

########### Scheduled automatic file cleaning

ddenterpriseapi.startCleaner=true

########### Nettoyage des fichiers inutilisés au démarrage du serveur

########### Clean up unused files on server startup

ddenterpriseapi.cleanOnStart=false

########### Sauvegarde automatique programmée

########### Scheduled automatic backup

ddenterpriseapi.autoBackup=true

ddenterpriseapi.autoBackupKeepDays=7

digdash_dashboard.CANCHANGEPASSWORD=true

########### Adresse de redirection après la déconnexion

#ddenterpriseapi.urlLogout=http://localhost:8080

Creación de archivos de registro en la raíz del directorio digdash :E

log4j2_api.properties

- Cree el archivo log4j2_api.properties en la raíz del directorio.

- Copie el siguiente código:

# Log files location

property.basePath = L:/logs

# webapp name

property.webAppName = ddenterpriseapi

# short webapp name

property.shortWebAppName = ddapi

# Definition of logger.app

logger.app.name = com.digdash

# Web application log level: trace, debug, info, warn, error, fatal

logger.app.level = debug

logger.app.additivity = false

# Definition of appender RollingFile

appender.rolling.type = RollingFile

appender.rolling.name = RollingFile

appender.rolling.fileName = ${basePath}/${webAppName}.log

appender.rolling.filePattern = ${basePath}/${webAppName}-%i.log.gz

appender.rolling.layout.type = PatternLayout

appender.rolling.layout.pattern = %d %-5p [${shortWebAppName}] [%t] (%F:%L) - %m%n

appender.rolling.policies.type = Policies

appender.rolling.policies.size.type = SizeBasedTriggeringPolicy

appender.rolling.policies.size.size = 200MB

appender.rolling.strategy.type = DefaultRolloverStrategy

appender.rolling.strategy.max = 15

# Linking logger.app to RollingFile appender

logger.app.appenderRef.rolling.ref = RollingFile

log4j2_dash.properties

- Cree el archivo log4j2_dash.properties en la raíz del directorio.

- Copie el código siguiente

# Log files location

property.basePath = L:/logs

# webapp name

property.webAppName = dashboard

# short webapp name

property.shortWebAppName = dash

# Definition of logger.app

logger.app.name = com.digdash

# Webapplication log level : trace, debug, info, warn, error, fatal

logger.app.level = debug

logger.app.additivity = false

# Definition of appender RollingFile

appender.rolling.type = RollingFile

appender.rolling.name = RollingFile

appender.rolling.fileName = ${basePath}/${webAppName}.log

appender.rolling.filePattern = ${basePath}/${webAppName}-%i.log.gz

appender.rolling.layout.type = PatternLayout

appender.rolling.layout.pattern = %d %-5p [${shortWebAppName}] [%t] (%F:%L) - %m%n

appender.rolling.policies.type = Policies

appender.rolling.policies.size.type = SizeBasedTriggeringPolicy

appender.rolling.policies.size.size = 200MB

appender.rolling.strategy.type = DefaultRolloverStrategy

appender.rolling.strategy.max = 15

# Linking logger.app to appender RollingFile

logger.app.appenderRef.rolling.ref = RollingFile

log4j2_studio.properties

- Cree el archivo log4j2_studio.properties en la raíz del directorio.

- Copie el código siguiente:

# Log files location

property.basePath = L:/logs

# webapp name

property.webAppName = studio

# short webapp name

property.shortWebAppName = studio

# Definition of logger.app

logger.app.name = com.digdash

# Webapplication log level : trace, debug, info, warn, error, fatal

logger.app.level = debug

logger.app.additivity = false

# Definition of appender RollingFile

appender.rolling.type = RollingFile

appender.rolling.name = RollingFile

appender.rolling.fileName = ${basePath}/${webAppName}.log

appender.rolling.filePattern = ${basePath}/${webAppName}-%i.log.gz

appender.rolling.layout.type = PatternLayout

appender.rolling.layout.pattern = %d %-5p [${shortWebAppName}] [%t] (%F:%L) - %m%n

appender.rolling.policies.type = Policies

appender.rolling.policies.size.type = SizeBasedTriggeringPolicy

appender.rolling.policies.size.size = 200MB

appender.rolling.strategy.type = DefaultRolloverStrategy

appender.rolling.strategy.max = 15

# Linking logger.app to appender RollingFile

logger.app.appenderRef.rolling.ref = RollingFile

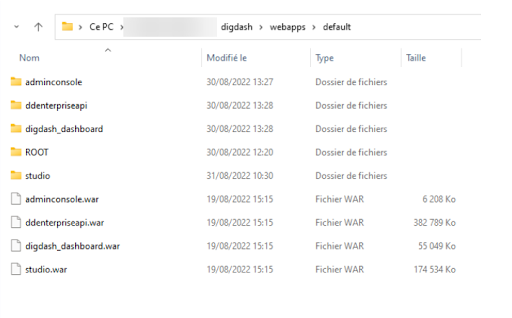

Despliegue de WebApps

Coloque los siguientes elementos (contenidos en el directorio <DD Install>\apache-tomcat\webapps) en la carpeta E:/digdash/webapps/default :

- adminconsole.war

- ddenterpriseapi.war

- digdash_dashboard.war

- studio.war

- la carpeta ROOT/

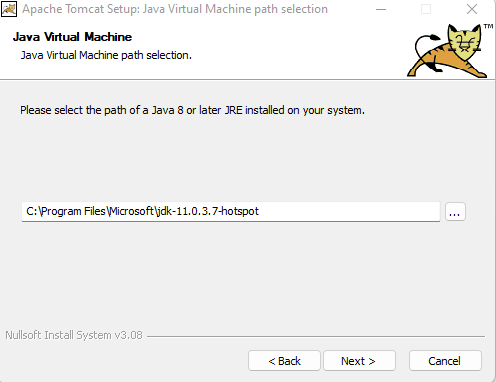

Instalación de Microsoft JDK (opcional si ya está instalado)

- Descargar Microsoft JDK : https://docs.microsoft.com/fr-fr/java/openjdk/download o utilice el binario disponible en el zip de instalación partner_installation_initial.zip.

- Ejecute la instalación.

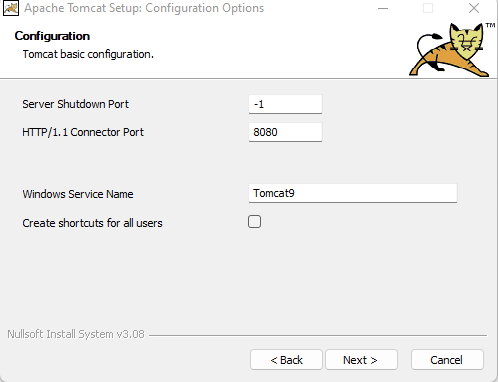

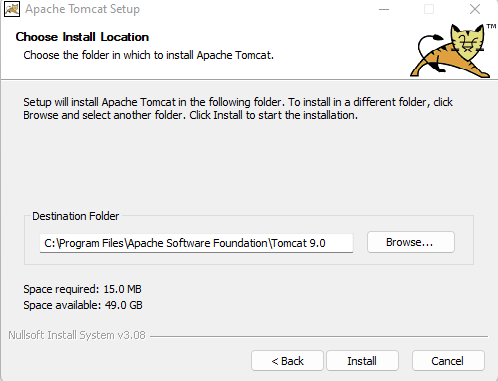

Instalación de Tomcat 9

- Descargue TomCat 9 : https://tomcat.apache.org/download-90.cgi (Distribuciones binarias - > Core -> 32-bit/64-bit Windows Service Installer).

- Ejecute apache-tomcat-9.X.XX.exe.

- Acepte el acuerdo de licencia.

- Seleccione el componente Tomcat (Service Startup & Native) y el elemento del menú Inicio.

- Deje los ajustes de configuración por defecto.

- Introduzca la ruta de instalación del openjdk instalado en el paso 1.

- Defina el directorio de instalación de TomCat 9.

- Inicie la instalación de TomCat 9.

- Inicie el http://localhost:8080 para comprobar que TomCat se ejecuta correctamente.

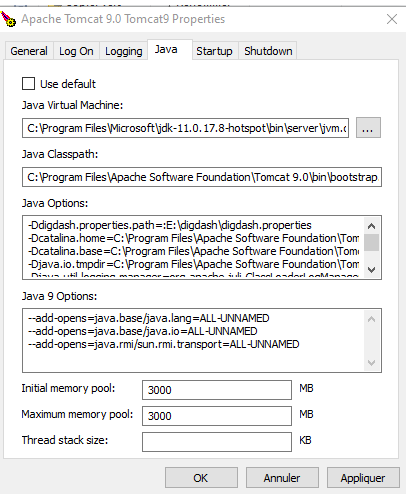

- Vaya al directorio de instalación de TomCat 9, luego al directorio bin y ejecute tomcat9w.exe.

Cambie la configuración en la pestaña Java.

*

*

Adapte las rutas a los futuros directorios digdash: Ddigdash.properties.path=E:\digdash\digdash.properties

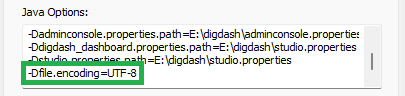

Para asegurarse de que se tienen en cuenta los caracteres especiales, añada el parámetro -Dfile.encoding=UTF-8 al final de la variable JAVA_OPTS como se muestra a continuación:

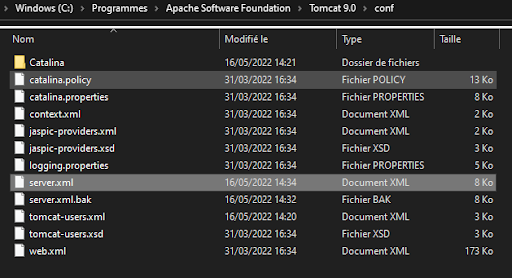

Modificar el archivo server.xml

- Abra el archivo server.xml en el directorio \Apache Software Foundation\Tomcat 9.0\conf.

connectionTimeout="20000"

maxConnections="30000"

maxCParametersCount="100000"

maxThreads="10000" maxPostSize="62914560"

redirectPort="8443" compression="on" />

- Sustituya la ruta de las webapps a desplegar.

unpackWARs="true" autoDeploy="true">

<Alias>digdash.client.com</Alias>

- Añada después la válvula de registro y la válvula de seguridad.

<Valve className="org.apache.catalina.valves.RemoteIpValve"

internalProxies="127\.0\.[0-1]\.1"

remoteIpHeader="X-Forwarded-For"

requestAttributesEnabled="true"

protocolHeader="X-Forwarded-Proto"

protocolHeaderHttpsValue="https"/>

Modificación del archivo context.xml

- Abra el archivo context.xml en el directorio Apache Software Foundation Tomcat 9.0.

- Añada la siguiente etiqueta XML en la sección Context:

Instalación de OpenDJ (recomendado)

Instalación inicial

- Descargue el archivo de instalación de OpenDJ(opendj-4.x.x.msi) de la siguiente dirección https://github.com/OpenIdentityPlatform/OpenDJ/releases

- Inicie la instalación haciendo doble clic en el archivo opendj-4.x.x.msi.

- Para el directorio de instalación, mantenga la ubicación predeterminada (C:/Archivos de programa (x86)/opendj).

- Vaya al directorio de instalación C:/Program Files (x86)/OpenDJ y ejecute "setup.bat" como administrador.

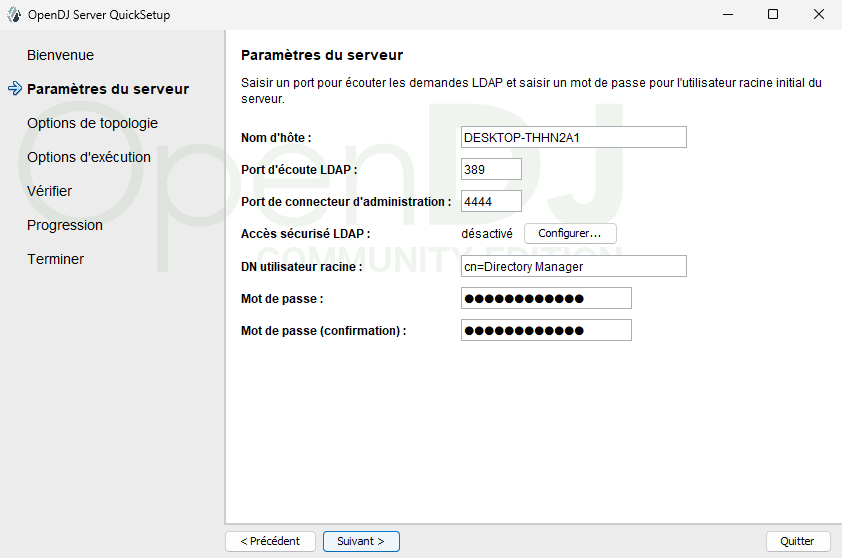

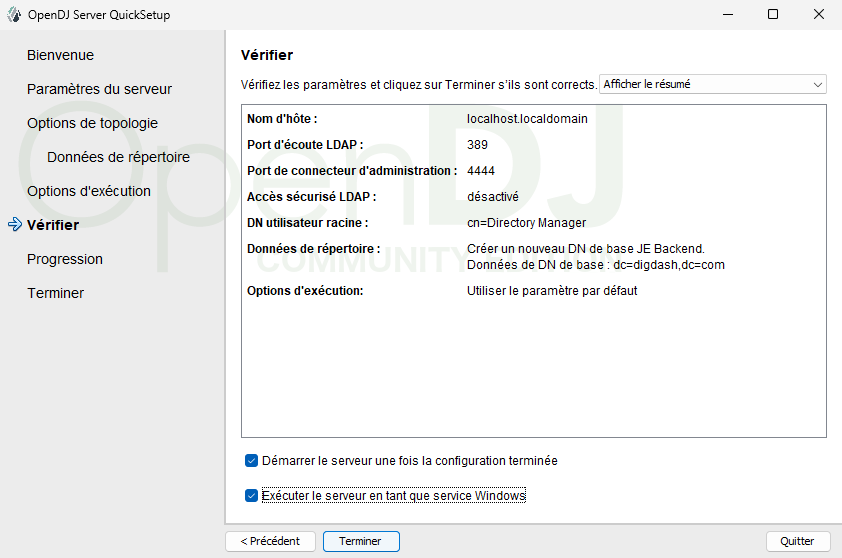

- Rellena los parámetros del servidor, asegurándote de guardar la contraseña que has introducido.

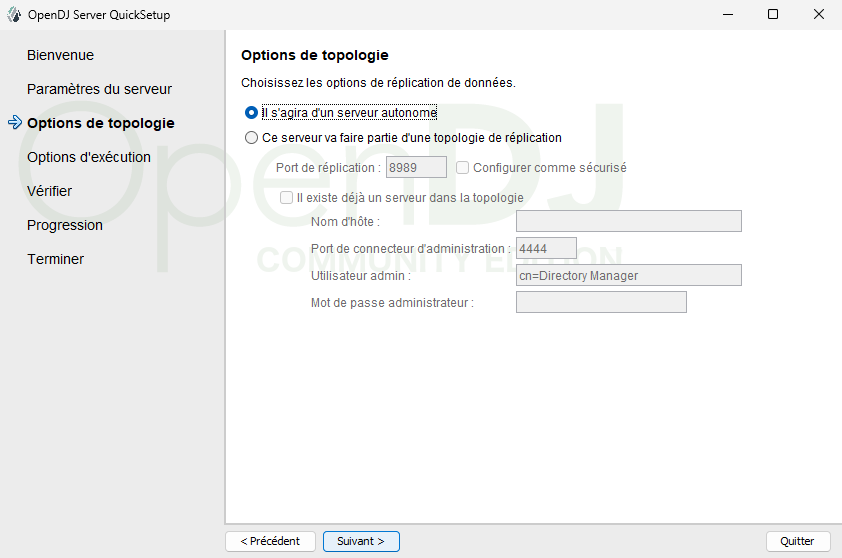

- En Opciones de Topología, deje el valor por defecto Este será un servidor autónomo.

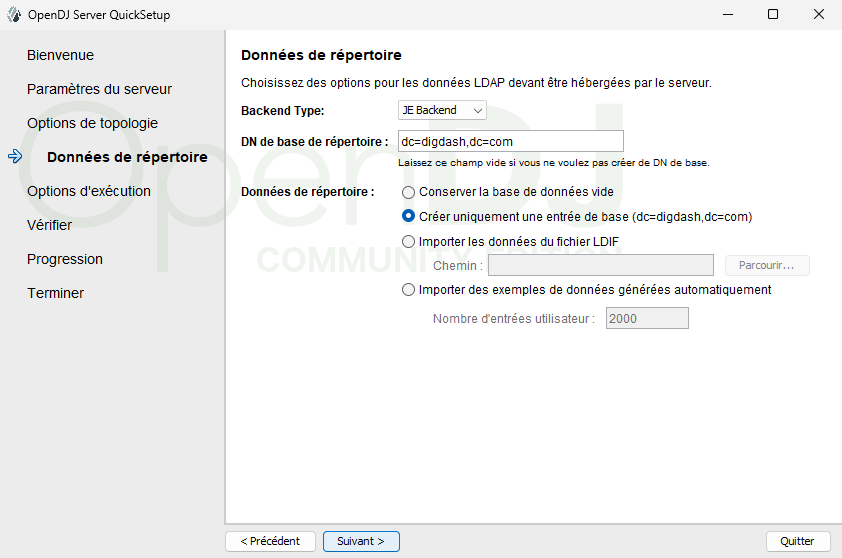

- Rellene los datos de Directorio y marque la casilla Crear sólo una entrada base (dc=digdash,dc=com).

Compruebe los valores introducidos y marque Ejecutar el servidor como un servicio de Windows.- Haga clic en Finalizar.

Una vez finalizada la instalación, compruebe que el servicio se está ejecutando y, a continuación, inicie un terminal de administrador para realizar ajustes adicionales.

Ajustes adicionales

- Vaya al directorio de instalación de OpenDJ

- Los archivos LDIF pueden descargarse haciendo clic en el siguiente enlace .

- Cree organizaciones utilizando el siguiente archivo "neworganisation.ldif

objectClass: organizationalUnit

ou: default

- Para crear un verificador de contraseñas :

- Utilice el comando dsconfig.bat, conéctese con las credenciales del Gestor de directorios y acepte los certificados.

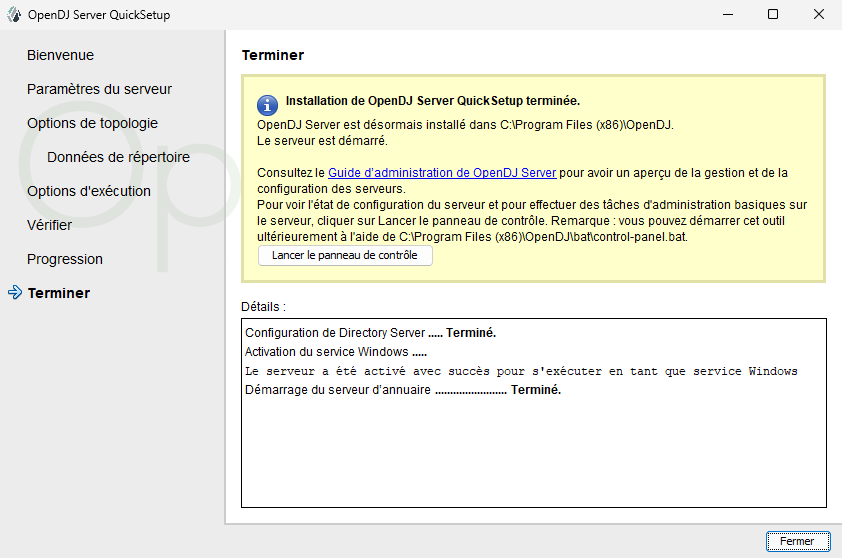

- Vaya al menú 29 y seleccione "crear un nuevo validador de contraseñas" > seleccione "validador de contraseñas de conjuntos de caracteres" > introduzca "validador de contraseñas de conjuntos de caracteres personalizados" > "true" > "true" > a continuación, configure 4 conjuntos de caracteres de la siguiente manera:

1:ABCDEFGHIJKLMNOPQRSTUVWXYZ

1:0123456789

1:!"#$%&'()*+,-./:;\<=>?@[]^_`{|}~

➡ El resultado debería ser el siguiente:

Una vez finalizada la configuración, pulse "finalizar" y salga de "dsconfig".

- Para el segundo comprobador de contraseñas, podemos utilizar una línea de comandos, ya que no contiene caracteres especiales:

- Aplique los dos verificadores de contraseñas:

- Defina la política de contraseñas para los usuarios utilizando el archivo "ppolicy.ldif" a continuación

objectClass: top

objectClass: subentry

objectClass: pwdPolicy

cn: ppolicy

pwdAttribute: userPassword

pwdAllowUserChange: TRUE

pwdCheckQuality: 1

pwdExpireWarning: 600

pwdFailureCountInterval: 30

pwdGraceAuthNLimit: 5

pwdInHistory: 5

pwdLockout: TRUE

pwdLockoutDuration: 900

pwdMaxAge: 0

pwdMaxFailure: 5

pwdMinAge: 0

pwdMustChange: FALSE

pwdSafeModify: FALSE

subtreeSpecification: {base "ou=users", specificationFilter "!(uid=admin)" }

- Definir una segunda política de contraseñas para admin utilizando el archivo "ppolicy-admin.ldif" que se muestra a continuación

objectClass: top

objectClass: subentry

objectClass: pwdPolicy

cn: ppolicy-admin

pwdAttribute: userPassword

pwdAllowUserChange: TRUE

pwdCheckQuality: 1

pwdFailureCountInterval: 30

pwdGraceAuthNLimit: 5

pwdInHistory: 5

pwdLockout: FALSE

pwdMaxAge: 0

pwdMinAge: 0

pwdMustChange: FALSE

pwdSafeModify: FALSE

subtreeSpecification: {base "ou=users", specificationFilter "(uid=admin)" }

- Modifica la política de contraseñas para permitir contraseñas pre-cifradas (útil para restaurar a digdash).

- Cree un usuario admin para digdash utilizando el archivo "create_user_admin.ldif":

objectClass: shadowAccount

objectClass: inetOrgPerson

cn: Admin Domain Default

sn: Default

uid: admin_default

- Asigna los derechos necesarios usando los archivos "add_admin_right.ldif" y "add_admin_right2.ldif":

changetype: modify

add: aci

aci: (target ="ldap:///ou=default,dc=digdash,dc=com")(targetattr = "userpassword || shadowlastchange")(version 3.0; acl "allow write on userpassword and shadowlastchange for admin"; allow(write) (userdn = "ldap:///uid=admin,ou=default,dc=digdash,dc=com");)

aci: (target ="ldap:///ou=default,dc=digdash,dc=com")(targetattr = "userpassword || shadowlastchange")(version 3.0; acl "allow read,write on userpassword and shadowlastchange for auth users"; allow(read) (userdn = "ldap:///all");)

aci: (target ="ldap:///ou=default,dc=digdash,dc=com")(targetattr = "userpassword || shadowlastchange")(version 3.0; acl "allow read on userpassword and shadowlastchange for anonymous"; allow(selfwrite) (userdn = "ldap:///anyone");)

aci: (target ="ldap:///ou=default,dc=digdash,dc=com")(targetattr = "*")(version 3.0; acl "allow write on * for admin"; allow(all) (userdn = "ldap:///uid=admin,ou=default,dc=digdash,dc=com");)

aci: (target ="ldap:///ou=default,dc=digdash,dc=com")(targetattr = "*")(version 3.0; acl "allow read on * for anonymous"; allow(read) (userdn = "ldap:///all");)

changetype: modify

add: ds-privilege-name

ds-privilege-name: config-read

ds-privilege-name: password-reset

- Genera una contraseña para el administrador y guárdala para más tarde.

Función útil

La operación que se indica a continuación no forma parte de la instalación. No obstante, puede resultar útil conocerla para un uso futuro.

Ampliar el límite de búsqueda LDAP

Puede ampliar el límite de búsqueda LDAP a más de 1000 usuarios utilizando el archivo "extend_search_limit.ldif" que aparece a continuación.

changetype: modify

add: ds-rlim-size-limit

ds-rlim-size-limit: 10000

Instalación de MariaDB

PostgreSQL y MySQL también son compatibles.

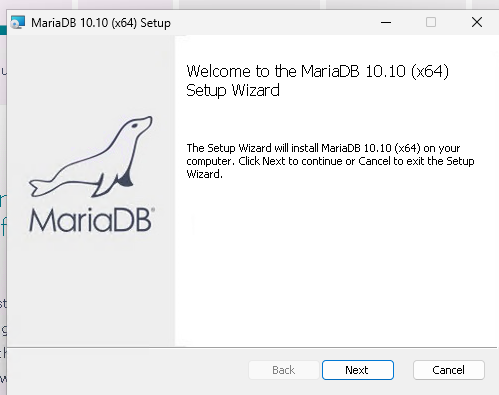

Ejecutar el instalador

- Vaya al sitio https://mariadb.com/downloads/ y descargue la última versión del software utilizando el siguiente sistema operativo: MS Windows (64 bits)

- Ejecute el archivo .msi para iniciar la instalación y haga clic en Siguiente

- Elija la contraseña raíz para la base de datos:

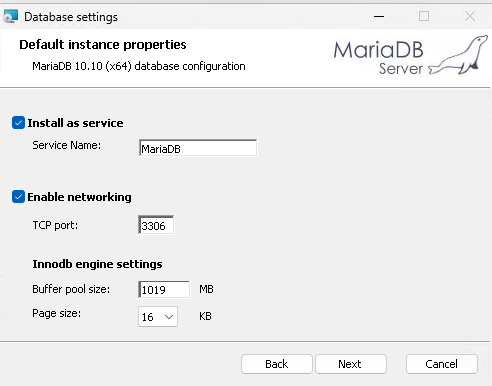

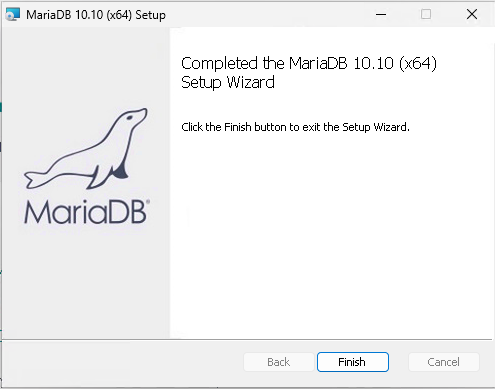

- Haga clic en Siguiente e instale MariaDB

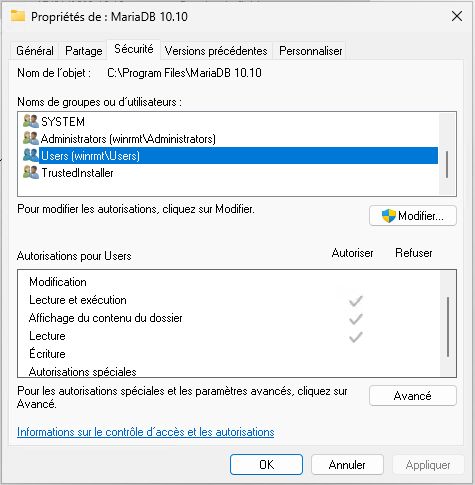

- Comprueba la seguridad de la carpeta C:/Archivos de programa/MariaDB 10.10 para dar sólo los derechos: Leer y ejecutar; mostrar el contenido de la carpeta; leer a los usuarios.

Configuración de la base de datos

- Abra el símbolo del sistema como administrador e inicie MariaDB

mariadb.exe -u root -p

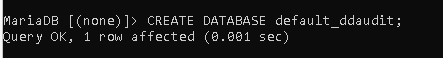

- Cree las bases de datos necesarias domain_module (dominios de ejemplo: default, dev, prod)

CREATE DATABASE default_comment;

CREATE DATABASE default_ddentry;

Cree usuarios y asígneles derechos

- Cree un usuario para cada base de datos domain_user_module

CREATE USER 'default_user_ddaudit'@'localhost' IDENTIFIED BY 'mynewpassword';

CREATE USER 'default_user_comment'@'localhost' IDENTIFIED BY 'mynewpassword';

CREATE USER 'default_user_ddentry'@'localhost' IDENTIFIED BY 'mynewpassword';

- Asigne derechos a los usuarios en las bases de datos

GRANT ALL PRIVILEGES ON default_ddaudit.* TO 'default_user_ddaudit'@'localhost';

GRANT ALL PRIVILEGES ON default_ddentry.* TO 'default_user_ddentry'@'localhost';

Actualización de MariaDB

Para una actualización menor (de 10.10.1 a 10.10.2, por ejemplo), debe :

- Comprobar la nota de publicación de la nueva versión para asegurarse de que no hay que preocuparse por los datos.

- Descargue la nueva versión (por ejemplo, 10.10.2) y ejecútela; la actualización debería producirse automáticamente.

- Reinicia el servidor MariaDB

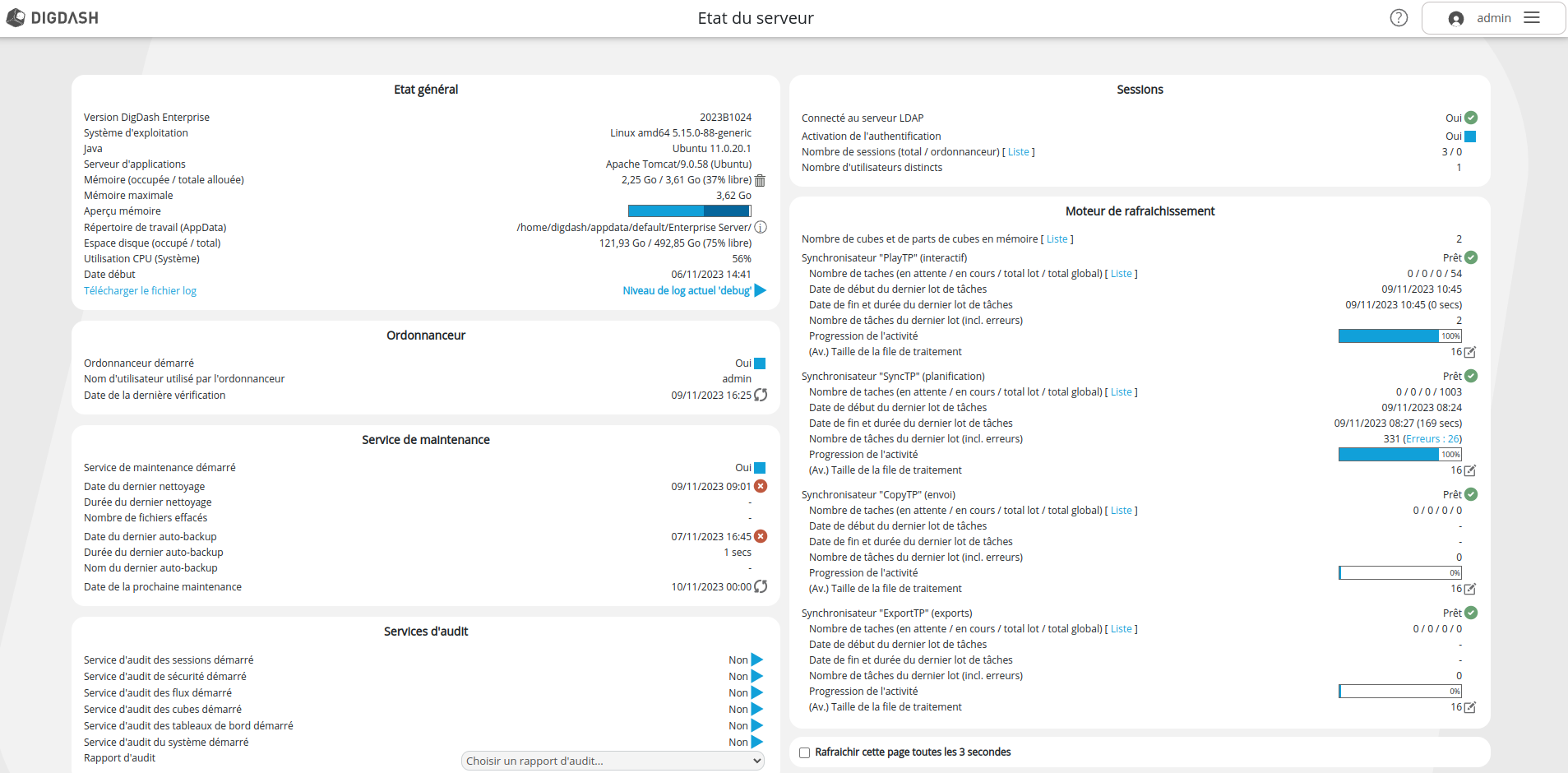

Configuración de DigDash tras la instalación

Inicia Digdash

- Reinicia el servicio Tomcat.

- Abra el directorio de instalación de Tomcat (Apache Software Foundation Tomcat 9.0bin Tomcat9w.exe), luego haga doble clic en el archivo Tomcat9w.exe, haga clic en Stop y Start.

- Compruebe que las guerras se han desplegado en la carpeta de instalación E:/digdash/webapps/default.

- Acceda a DigDash en la siguiente dirección http://localhost:8080/adminconsole

El login/password será admin/admin.

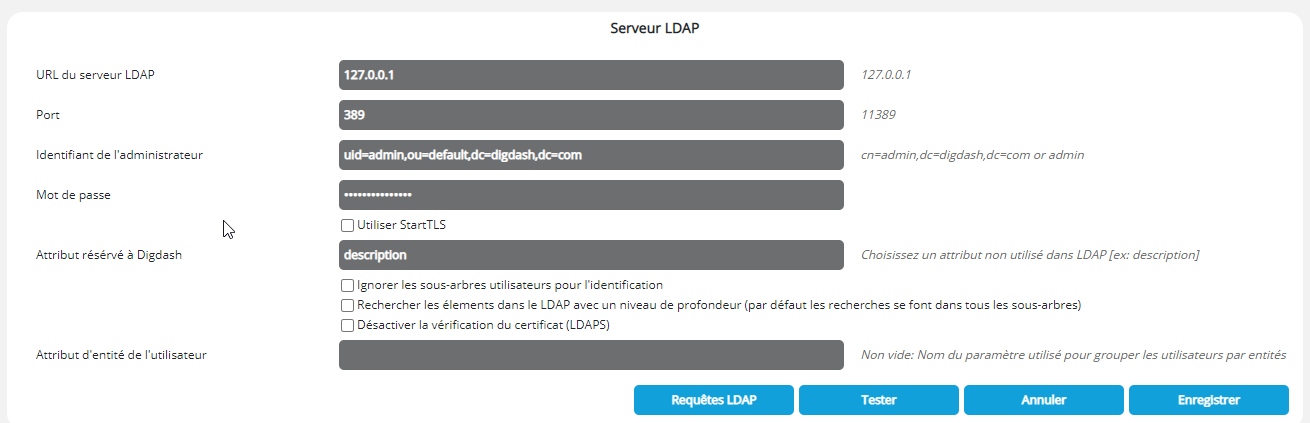

Conectar Digdash al servidor OpenDJ instalado

Vaya a http://localhost:8080/adminconsole/Configuración -> Ajustes del servidor -> Servidores -> LDAP.

- Puerto: 389

- Usuario: uid=admin, ou=default,dc=digdash,dc=com

- Contraseña: OpenDJ admin password

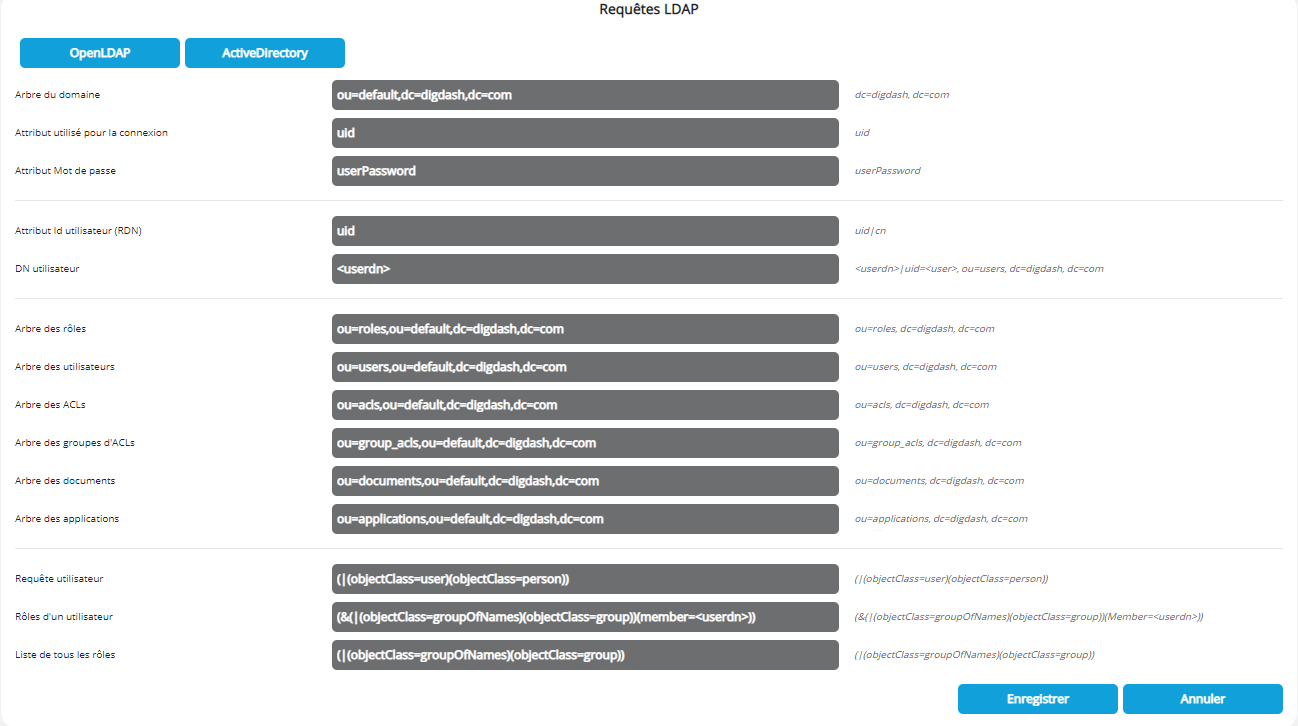

A continuación, haga clic en LDAP Requests, y rellene los campos como se muestra a continuación:

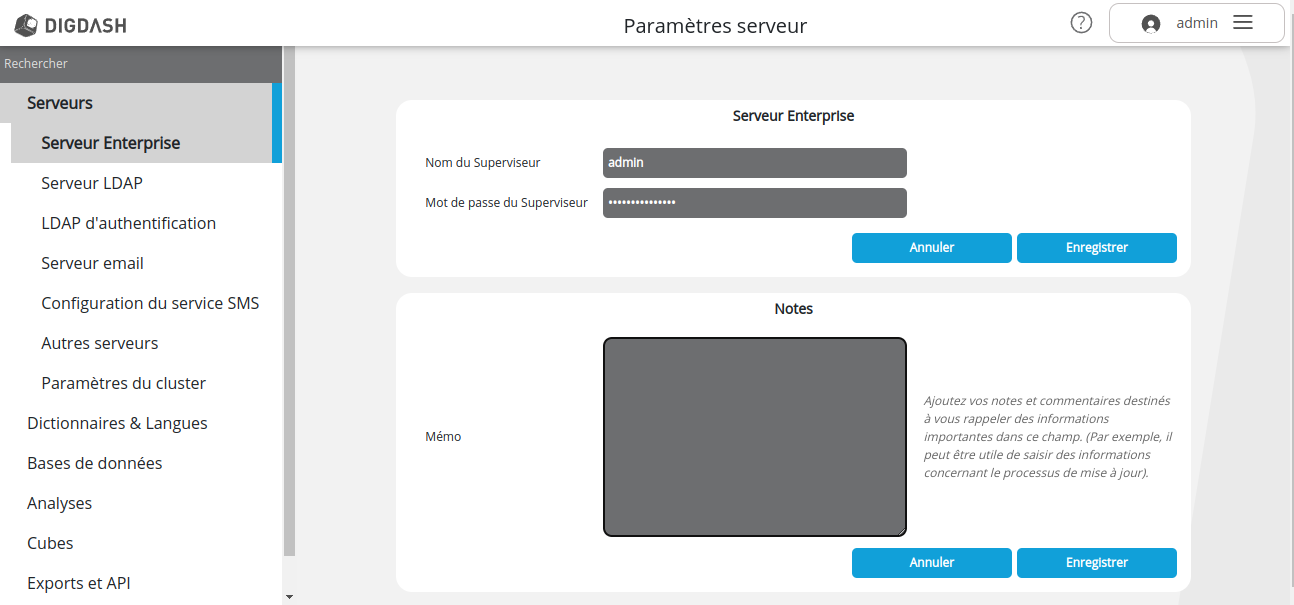

Cambiar la contraseña del supervisor

Cambiar la contraseña del supervisor

Vaya a Configuración -> Ajustes del servidor > Servidores -> Servidor Enterprise e introduzca una nueva contraseña en el campo Contraseña del supervisor.

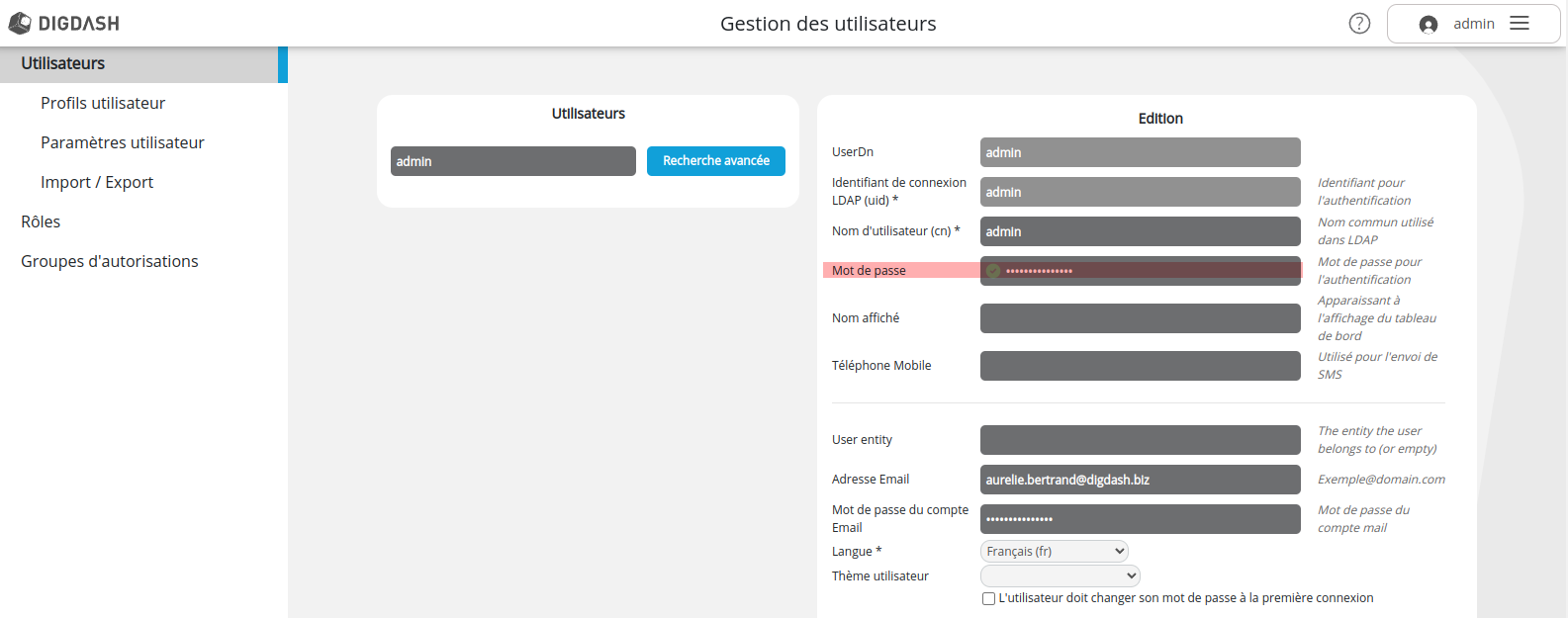

Crear una cuenta LDAP

- Vaya a Configuración -> Gestión de usuarios -> Usuarios.

- Cree un nuevo usuario admin y asígnele todos los roles y grupos de autorización.

- En el campo Contraseña, introduzca la nueva contraseña de supervisor definida anteriormente.

Configuración de la base de datos

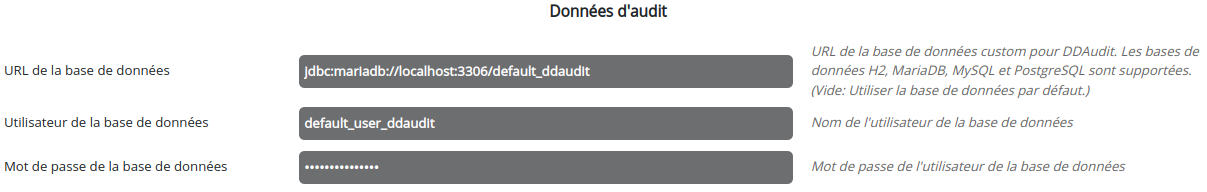

Base de datos de datos de auditoría

Vaya a Configuración -> Ajustes del servidor -> Base de datos -> Datos de auditoría e introduzca aquí la URL, el usuario y la contraseña.

URL : jdbc:mariadb://localhost:3306/default_ddaudit

Esta solución permite el acceso seguro a la base de datos de auditoría.

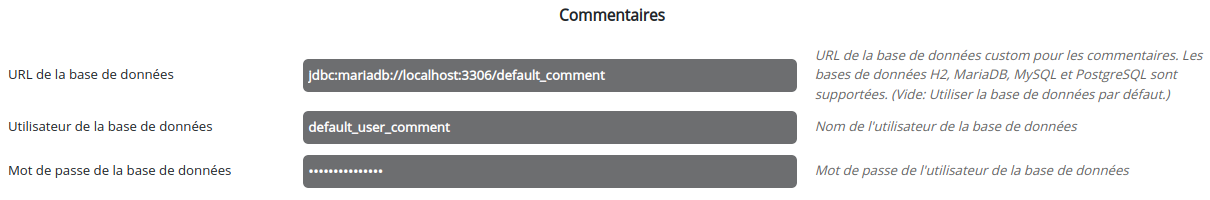

Comentarios base de datos

Vaya a Configuración -> Ajustes del servidor -> Base de datos -> Comentarios e introduzca aquí la URL, el usuario y la contraseña.

URL: jdbc:mariadb://localhost:3306/default_comment

Esta solución asegura el acceso a la base de datos de comentarios.

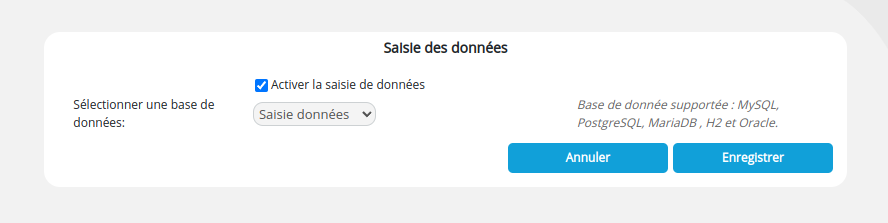

Base de datos de entrada de datos

Vaya a Configuración -> Ajustes del servidor -> Base de datos -> Entrada de datos.

Marque la casilla Activar entrada de datos y seleccione una base de datos de la lista desplegable.

Primero debe haber creado una conexión a la base de datos desde el Gestor de conexiones de datos en Studio. Consulte el Gestor de conexiones de bases de datos para obtener más información.

Introduzca default.user.ddentry para el usuario y la contraseña definidos en el paso anterior.

El nombre definido en el campo Nombre de conexión es el que aparecerá en la lista desplegable de selección de base de datos.

Servicios DigDash

Compruebe que los servicios DigDash están habilitados y que la memoria máxima está correctamente adaptada a la capacidad del servidor, dejando al menos 4 GB para el sistema.